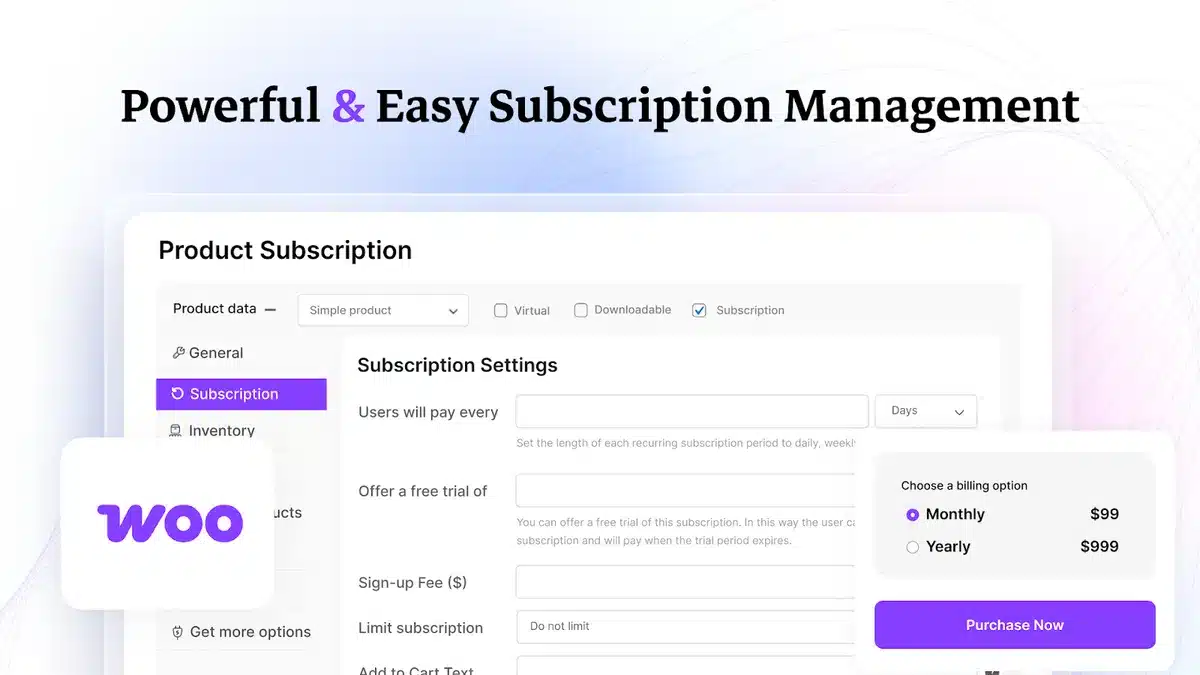

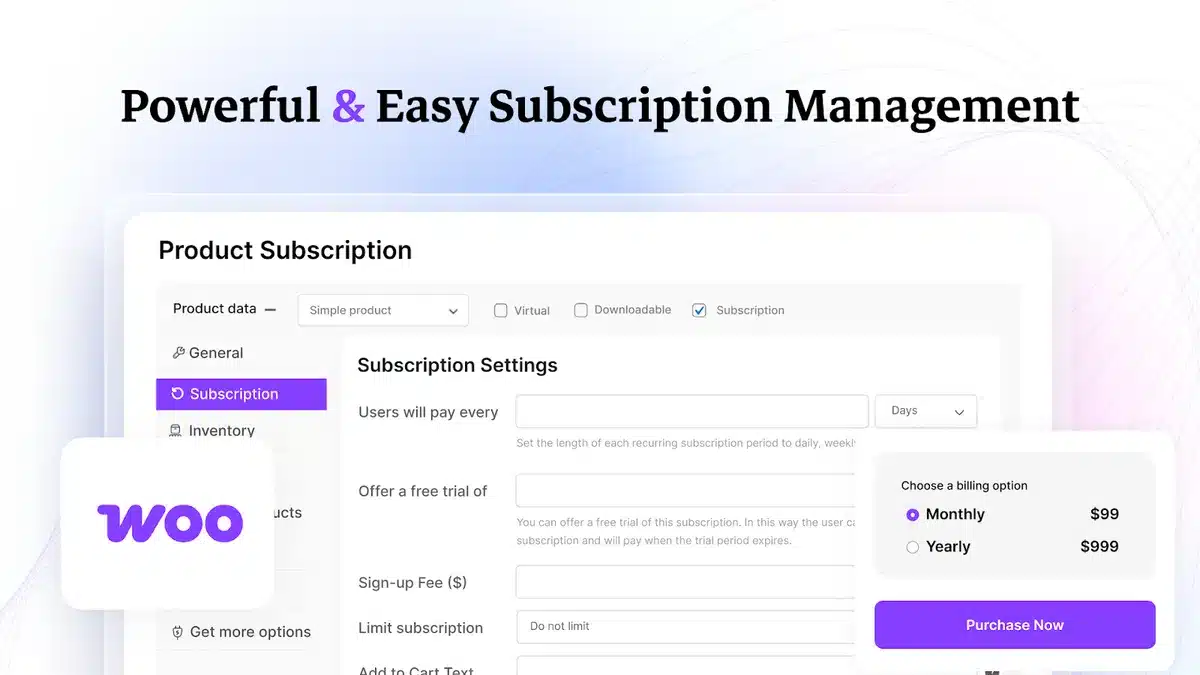

WooCommerce-Abos sauber umsetzen, als Lifetime Deal bei AppSumo

Wenn du WooCommerce betreibst, kennst du das Thema: wiederkehrende

Ein Sprichwort besagt, dass mit großer Popularität auch große Verantwortung einhergeht. Dies gilt insbesondere für beliebte Plugins und Software, die von Tausenden, wenn nicht Millionen von Websites weltweit genutzt werden.

Das WooCommerce Stripe-Zahlungsgateway-Plugin ist ein solches Plugin, das vor kurzem aufgrund einer schwerwiegenden Sicherheitslücke, die mehr als 900.000 Websites dem Risiko eines Datendiebstahls aussetzt, ins Visier genommen wurde.

Die fragliche Sicherheitslücke ermöglicht es Hackern, sensible Kundendaten ohne Authentifizierung zu stehlen, einschließlich E-Mail, Name und Adresse. Dadurch sind nicht nur die betroffenen Websites gefährdet, sondern auch deren Kunden, deren persönliche Daten möglicherweise kompromittiert werden.

Als Reaktion darauf wurde das Plugin mit Sicherheitsupdates wie Validierung von Bestellschlüsseln, Sanitization und Escaping aktualisiert, um Injektionsangriffe zu verhindern. Die Benutzer müssen ihre Plugins jetzt unbedingt sofort aktualisieren, um sicherzustellen, dass die personenbezogenen Daten ihrer Kunden sicher sind.

In diesem Artikel befassen wir uns mit den Einzelheiten der Sicherheitslücke im WooCommerce Stripe-Plugin, ihren Auswirkungen und den Maßnahmen, die zur Risikominderung ergriffen werden können.

Inhaltsverzeichnis

ToggleDie Sicherheitslücke im WooCommerce Stripe-Zahlungsgateway-Plugin, die es Hackern ermöglicht, PII-Kundendaten zu stehlen, betrifft über 900.000 Websites und stellt damit eine erhebliche Bedrohung für die Online-Sicherheit dar. Hacker benötigen keine Authentifizierung, um die Sicherheitslücke auszunutzen, und die Bewertung von 7,5 von 10 spiegelt die Schwere des Problems wider.

Bei der Schwachstelle handelt es sich um einen nicht authentifizierten, unsicheren direkten Objektverweis (IDOR), der es jedem nicht authentifizierten Benutzer ermöglicht, personenbezogene Daten, einschließlich E-Mail, Name und vollständige Adresse, einzusehen. Die Auswirkungen dieser Schwachstelle sind weitreichend, da potenziell die sensiblen Daten von Millionen von Kunden gefährdet sind.

Zu den Lehren aus diesem Vorfall gehört, dass es wichtig ist, Plugins auf dem neuesten Stand zu halten, und dass Entwickler angemessene Sicherheitsmaßnahmen wie Validierung, Bereinigung und Escape implementieren müssen, um Injektionsangriffe zu verhindern. Benutzer des Plugins sollten sofort auf die sicherste Version, 7.4.1, aktualisieren, um mögliche Sicherheitslücken zu vermeiden.

Eine nicht authentifizierte, unsichere IDOR-Schwachstelle (Insecure Direct Object Reference) wurde in dem WooCommerce Stripe Payment Gateway Plugin entdeckt. Dieses Plugin ist mit über 900.000 Installationen bei Online-Shops weit verbreitet. Die Schwachstelle ermöglicht es jedem nicht authentifizierten Benutzer, vertrauliche persönliche Daten (PII) von Kunden einzusehen, einschließlich E-Mail, Name und vollständige Adresse des Benutzers.

Die IDOR-Schwachstelle wird mit 7,5 auf einer Skala von 1-10 als hoch eingestuft. Die Sicherheitslücke betrifft Shops, die Versionen vor und gleich der Version 7.4.0 des Plugins verwenden. Hacker können die Schwachstelle ohne Authentifizierung ausnutzen, was sie zu einem ernsthaften Sicherheitsproblem macht.

Obwohl die Entwickler ein Sicherheitsupdate in Version 7.4.1 veröffentlicht haben, sollten Benutzer des Plugins ihre Plugins sofort aktualisieren, um mögliche Datenverletzungen zu verhindern.

Die Aktualisierung auf Version 7.4.1 und die Implementierung von Sicherheitsmaßnahmen wie Validierung, Bereinigung und Escaping werden dringend empfohlen, um mögliche Injektionsangriffe zu verhindern. Diese Sicherheitsupdates wurden eingeführt, um die Sicherheitslücke zu schließen, die im WooCommerce Stripe Payment Gateway Plugin gefunden wurde und durch die potenziell PII-Daten von Kunden gestohlen werden könnten.

In dem von Patchstack bereitgestellten Sicherheitshinweis wird erklärt, dass die Aktualisierungen die Validierung von Bestellschlüsseln, die Bereinigung und das Escaping einiger Ausgaben hinzufügen. Bei der Validierung wird geprüft, ob eine Anfrage von einer autorisierten Entität stammt, während bei der Bereinigung alle ungültigen Eingaben blockiert werden. Die Umgehung von Ausgaben blockiert unerwünschte und bösartige Eingaben. Zusammen dienen diese Techniken als Abwehrmaßnahmen gegen Injektionsangriffe.

Es ist wichtig, dass die Benutzer des Plugins ihre Plugins sofort auf die sicherste Version, d. h. Version 7.4.1, aktualisieren. Mit dieser Aktualisierung wird sichergestellt, dass die personenbezogenen Daten ihrer Kunden vor potenziellen Hackern geschützt sind. Darüber hinaus wird empfohlen, dass die Nutzer zusätzliche Sicherheitsmaßnahmen ergreifen, um ihre Website und die Daten ihrer Kunden weiter zu schützen.

Es sollte eine Folgenabschätzung durchgeführt werden, um potenzielle Sicherheitsrisiken zu bewerten und sicherzustellen, dass alle erforderlichen Sicherheitsmaßnahmen ergriffen werden. Zu diesen Maßnahmen können das Hinzufügen von Firewalls, die Verwendung sicherer Passwörter und die Sicherstellung, dass die gesamte Software auf dem neuesten Stand ist, gehören. Durch die Umsetzung dieser Sicherheitsmaßnahmen können die Nutzer sicherstellen, dass ihre Website sicher ist und die Daten ihrer Kunden geschützt sind.

Wenn du WooCommerce betreibst, kennst du das Thema: wiederkehrende

Angetrieben durch evolutionäre Algorithmen optimiert Googles AlphaEvolve autonom Code in beispiellosem Maßstab – aber kann KI, die Software weiterentwickelt, wirklich unabhängig denken?

KI-Agenten von Google verarbeiten gleichzeitig Millionen von Datenpunkten auf eine Weise, die menschliche Kognition nicht kann, was beunruhigende Fragen über unsere zukünftige Relevanz aufwirft.

Wie können KI-Browser funktionieren, wenn ihre Kernintelligenz genau den Datenzugriff und die Autonomie erfordert, die sie grundlegend verwundbar macht?