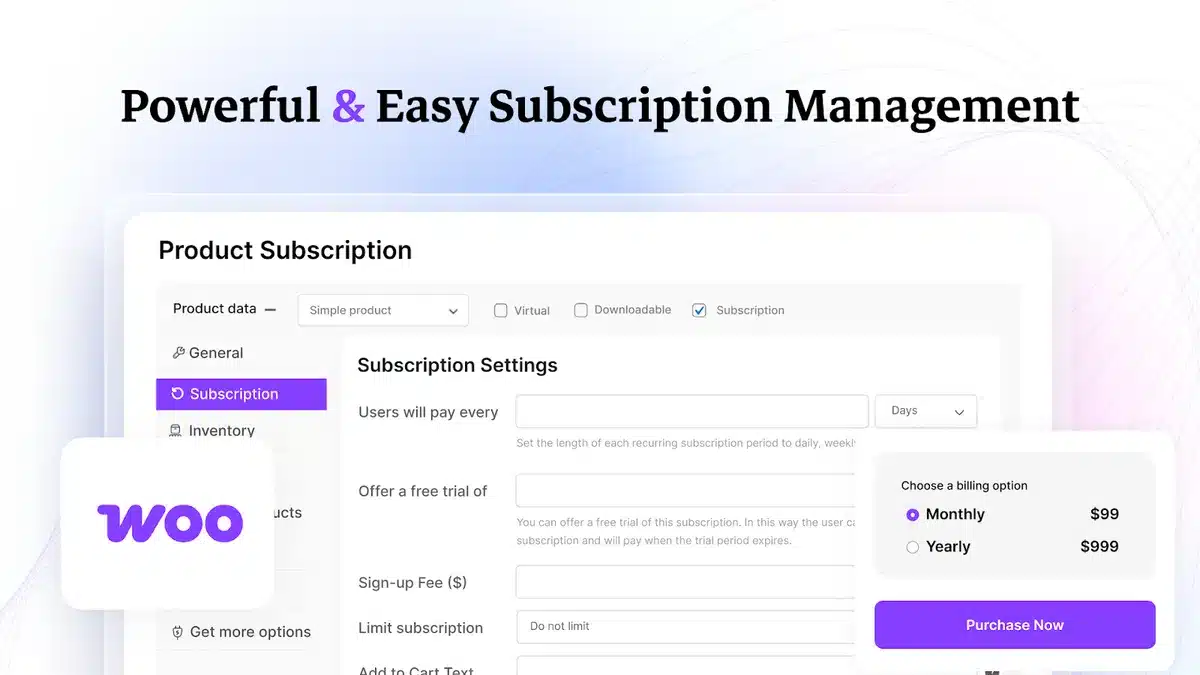

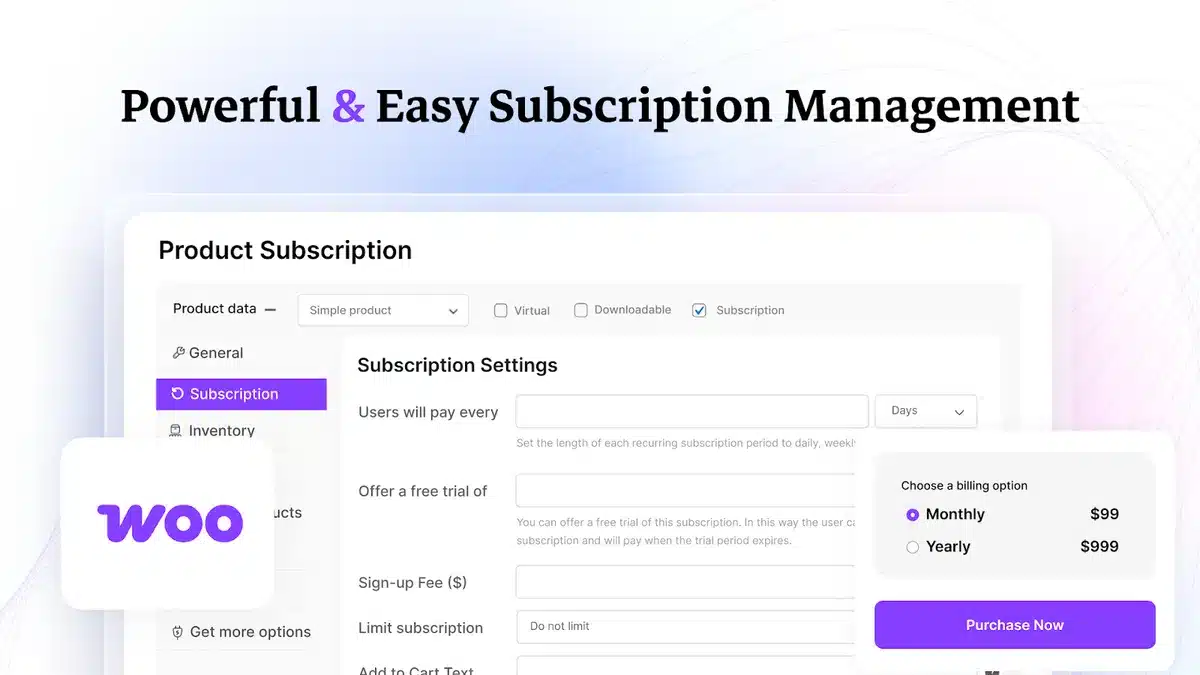

WooCommerce-Abos sauber umsetzen, als Lifetime Deal bei AppSumo

Wenn du WooCommerce betreibst, kennst du das Thema: wiederkehrende

Eine Sicherheitslücke im WPML-Sprachumschaltcode setzte mehr als 1 Million WordPress-Websites dem Risiko einer Remotecodeausführung aus.

CVE-2024-6386 blieb 62 Tage lang unentdeckt, bis Forscher den Template-Injection-Fehler entdeckten.

Der Fehler ermöglichte Angreifern den Zugriff auf Systeme, die Änderung von Daten und die Ausführung von Schadcode auf kompromittierten Websites.

Inhaltsverzeichnis

Toggle

Das auf über 1 Million Websites eingesetzte WordPress-Plugin WPML weist kritische Sicherheitslücken auf. CVE-2024-6386 deckt Template-Injection-Schwachstellen auf, die in die Risikobewertungsprotokolle jedes Website-Administrators aufgenommen werden sollten.

Der [wpml_language_switcher]-Shortcode enthält eine Schwachstelle, die durch serverseitige Template-Injection-Angriffe ausgenutzt werden kann, wodurch potenziell die Ausführung von externem Code ermöglicht wird. Die Schwachstelle ist auf eine unzureichende Bereinigung von Benutzereingaben zurückzuführen, wodurch böswillige Angreifer unautorisierten Zugriff auf das System erlangen können. Ein erfolgreicher Angriff könnte Kaskadeneffekte auslösen: Verlust der Kontrolle über die Website, Datendiebstahl und eine breitere Infiltration des Netzwerks durch laterale Bewegungstechniken.

Technischer Hinweis: Template Injection tritt auf, wenn böswillige Akteure nicht autorisierten Code in dynamische, inhaltsgenerierende Website-Templates einfügen.

Lassen Sie uns Template-Injection-Angriffe in WordPress verstehen und warum sie für die Sicherheit Ihrer Website wichtig sind. Wenn Template-Engines Benutzereingaben als ausführbaren Code und nicht als einfache Daten verarbeiten, können Angreifer diese Schwachstelle ausnutzen, um bösartige Befehle auszuführen. Die jüngste Entdeckung im Shortcode des Sprachumschalters von WPML ist ein perfektes Beispiel dafür, wie Standard-Template-Funktionen versteckte Sicherheitsrisiken bergen können.

Template-Injection schafft Wege für die Ausführung von nicht autorisiertem Code auf Ihrem Server und gefährdet so Ihre gesamte Website-Infrastruktur. Ein Angreifer, der diese Schwachstellen erfolgreich ausnutzt, kann auf vertrauliche Informationen zugreifen, Malware verbreiten oder die vollständige Kontrolle über Ihre Hosting-Umgebung übernehmen. Eine strenge Eingabevalidierung und eine ordnungsgemäße Bereinigung sind wesentliche Schutzmaßnahmen gegen diese raffinierten Bedrohungen.

Hinweis: Template-Injection tritt auf, wenn bösartiger Code in Website-Templates eindringt und die Ausführung nicht autorisierter Befehle auf dem Server ermöglicht.

Ein erfahrener Sicherheitsforscher hat mit 15 Jahren Entwicklungserfahrung und fundiertem Wissen über Anwendungssicherheit eine große Schwachstelle im Sprachumschalt-Shortcode des WPML-WordPress-Plugins entdeckt. Die Codeüberprüfung ergab, dass der [wpml_language_switcher]-Shortcode keine ordnungsgemäße Eingabevalidierung aufwies, wodurch eine gefährliche Schwachstelle für Template-Injektionen entstand, die sofortige Aufmerksamkeit erforderte.

Diese Entdeckung warf ernsthafte Fragen über die Sicherheitsstandards in beliebten WordPress-Plugins auf, da der Fehler mehr als eine Million Websites dem Risiko von Angriffen durch Remotecodeausführung aussetzte. Die Schwachstelle blieb 62 Tage lang aktiv, bis ein Patch eingespielt wurde, was zeigt, wie grundlegende Template-Implementierungen schwerwiegende Sicherheitslücken verschleiern können. Das schnelle Erkennen und verantwortungsvolle Melden des Problems durch den Forscher trug dazu bei, zahlreiche Websites vor potenziellen Angriffen zu schützen, und unterstreicht die Bedeutung gründlicher Sicherheitstests bei der Entwicklung von Plugins.

Die SSTI-Schwachstelle, die im Sprachumschalt-Shortcode von WPML entdeckt wurde, offenbarte erhebliche Sicherheitsrisiken für WordPress-Websites. Im Wesentlichen führte eine unzureichende Eingabevalidierung zu einer Sicherheitslücke, die über 1 Million Websites Angriffen durch Remotecodeausführung aussetzte. Einfache Präventivmaßnahmen, wie gründliche Codeüberprüfungen, hätten diese kritische Sicherheitslücke identifizieren und schließen können, bevor sie Benutzerdaten und die Systemstabilität gefährdet hätte.

| Auswirkungsstufe | Bedrohungsvektor | Mögliche Folgen. |

|---|---|---|

| Kritisch | Template-Injektion | System-Kompromittierung |

| Hoch | Remote Code Execution | Datenkompromittierung |

| Schwer | Privilegien-Eskalation | Netzwerk-Infiltration |

Die Sicherheitslücke zeigt, warum Entwickler von WordPress-Plugins robuste Schutzmechanismen implementieren müssen, insbesondere für Funktionen zur Template-Verarbeitung. Die Bereitstellung eines Patches nach 62 Tagen zeigt die schwierige Abwägung zwischen der Behebung von SSTI-Schwachstellen und der Aufrechterhaltung eines reibungslosen Website-Betriebs.

Technischer Hintergrund: SSTI-Schwachstellen (Server-Side Template Injection) treten auf, wenn Template-Engines bösartigen Code verarbeiten und ausführen, der in Website-Templates eingeschleust wurde. Das Verständnis dieses Angriffsvektors hilft Entwicklern, stärkere Validierungsbarrieren zu schaffen und geeignete Bereinigungsmethoden zu implementieren.

Die Entdeckung der kritischen Sicherheitslücke in WPML durch stealthcopter löste eine 62-tägige Sicherheitsreaktion aus, die mit einem erfolgreichen Patch endete. Dieser lange Zeitraum unterstreicht die größere Herausforderung im Bereich der WordPress-Sicherheit – die Abwägung zwischen gründlichem Testen und schnellem Schutz für Millionen von gefährdeten Websites.

Die ausgesetzte Belohnung in Höhe von 1.639 US-Dollar löste unter Sicherheitsexperten Diskussionen über eine angemessene Entschädigung für die Identifizierung schwerwiegender RCE-Schwachstellen aus. Die achtwöchige Lücke zwischen der Entdeckung und der Behebung des Problems machte WPML-Nutzer angreifbar und warf Fragen über die aktuellen Sicherheitsprotokolle auf. Aus dieser Erfahrung können Plugin-Entwickler wertvolle Lehren ziehen: Die Implementierung schnellerer Reaktionszeiten bei gleichbleibender Patch-Qualität bleibt für den Schutz der WordPress-Community unerlässlich.

Schützen Sie Ihre WordPress-Installation mit bewährten Sicherheitsmaßnahmen vor Server-Side Template Injection. Der Schlüssel liegt in der Kombination von Eingabevalidierung, sicherer Kodierung und korrekter Template-Verarbeitung. Jede Schutzschicht stärkt Ihre Verteidigung, insbesondere bei der Verwaltung von Template-Engines und Shortcodes, die mit Benutzereingaben interagieren.

Ein wirksamer Schutz beginnt mit einer gründlichen Bereinigung der vom Benutzer eingegebenen Daten, bevor diese in die Vorlagenverarbeitung gelangen. Ihre Sicherheitsstrategie sollte folgende Punkte umfassen:

Stellen Sie sich die Template-Sicherheit als das Immunsystem Ihrer Website vor – sie verhindert, dass schädlicher Code in Ihrer Template-Verarbeitungsumgebung ausgeführt wird. Durch die systematische Umsetzung dieser Maßnahmen schaffen Sie eine robuste Verteidigung gegen potenzielle SSTI-Schwachstellen. Denken Sie daran, alle Sicherheitsimplementierungen zunächst in einer Staging-Umgebung zu testen, um sicherzustellen, dass sie die Funktionalität Ihrer Website nicht beeinträchtigen.

Vorlagensicherheit ist keine einmalige Angelegenheit – sie erfordert ständige Wachsamkeit und regelmäßige Aktualisierungen, um neuen Bedrohungen immer einen Schritt voraus zu sein. Machen Sie Sicherheitsüberprüfungen zu einem Teil Ihres routinemäßigen Wartungsplans und validieren Sie neue Vorlagenimplementierungen immer vor der Bereitstellung.

Die Sicherheit von Templates erfordert mehr als eine grundlegende SSTI-Prävention, um sich vor schwerwiegenden Schwachstellen zu schützen. Code-Fehler in Template-Implementierungen schaffen Möglichkeiten für die Ausführung von Remote-Code und gefährden so ganze Systeme. Ein Paradebeispiel dafür war, als Sicherheitsforscher kritische Schwachstellen im Shortcode des WPML-Sprachumschalters entdeckten, wodurch Millionen von WordPress-Websites potenziellen Angriffen ausgesetzt waren.

Eine starke Template-Engine-Sicherheit basiert auf umfassenden Schutzstrategien, insbesondere für weit verbreitete Plugins. Eingabevalidierung, strenge Bereinigungsprotokolle und sichere Frameworks sind wichtige Verteidigungsschichten gegen das Einschleusen von Schadcode. Jede Lücke in diesen Schutzmaßnahmen kann es Angreifern ermöglichen, serverseitige Befehle auszuführen, was zu unberechtigtem Zugriff und Datendiebstahl führen kann. Effektive Template-Sicherheit erfordert einen mehrschichtigen Ansatz, der das Eindringen von Schadcode in Serverumgebungen verhindert und gleichzeitig eine robuste Validierung im gesamten System aufrechterhält.

Die Zusammenarbeit zwischen Stealthcopter und WPML zeigt, wie wertvoll Bug-Bounty-Programme für die Sicherheit im Internet sind. Die sorgfältige 62-tägige Sicherheitsanalyse des Forschers deckte eine kritische SSTI-Schwachstelle auf, die mehr als eine Million WordPress-Websites betraf, und brachte ihm eine wohlverdiente Belohnung von 1.639 US-Dollar ein. Diese Entdeckung unterstreicht die entscheidende Rolle, die Sicherheitsexperten beim Schutz digitaler Plattformen spielen.

Sicherheitsforscher bilden das Rückgrat des Schutzes von Websites und investieren viel Zeit in die Identifizierung und Dokumentation potenzieller Bedrohungen. Der gründliche Überprüfungsprozess stellt sicher, dass Schwachstellen richtig bewertet und behoben werden, bevor böswillige Akteure sie ausnutzen können. Die schnelle Reaktion von WPML unterstreicht das Engagement des Unternehmens, die Sicherheit und das Vertrauen der Nutzer aufrechtzuerhalten.

Bug-Bounty-Initiativen schaffen eine Win-Win-Situation für Entwickler und Sicherheitsexperten. Sie schaffen Anreize für Fachleute, Code auf Schwachstellen zu untersuchen, und bieten Unternehmen gleichzeitig kostengünstige Sicherheitstests. Das strukturierte Belohnungssystem fördert ethische Hacking-Praktiken und stärkt die allgemeine Sicherheitslandschaft von WordPress Plugins und Themes.

Hinweis: Bug-Bounty-Programme bieten eine strukturierte Vergütung für Sicherheitsforscher, die Software-Schwachstellen entdecken und melden.

Wenn du WooCommerce betreibst, kennst du das Thema: wiederkehrende

Angetrieben durch evolutionäre Algorithmen optimiert Googles AlphaEvolve autonom Code in beispiellosem Maßstab – aber kann KI, die Software weiterentwickelt, wirklich unabhängig denken?

KI-Agenten von Google verarbeiten gleichzeitig Millionen von Datenpunkten auf eine Weise, die menschliche Kognition nicht kann, was beunruhigende Fragen über unsere zukünftige Relevanz aufwirft.

Wie können KI-Browser funktionieren, wenn ihre Kernintelligenz genau den Datenzugriff und die Autonomie erfordert, die sie grundlegend verwundbar macht?