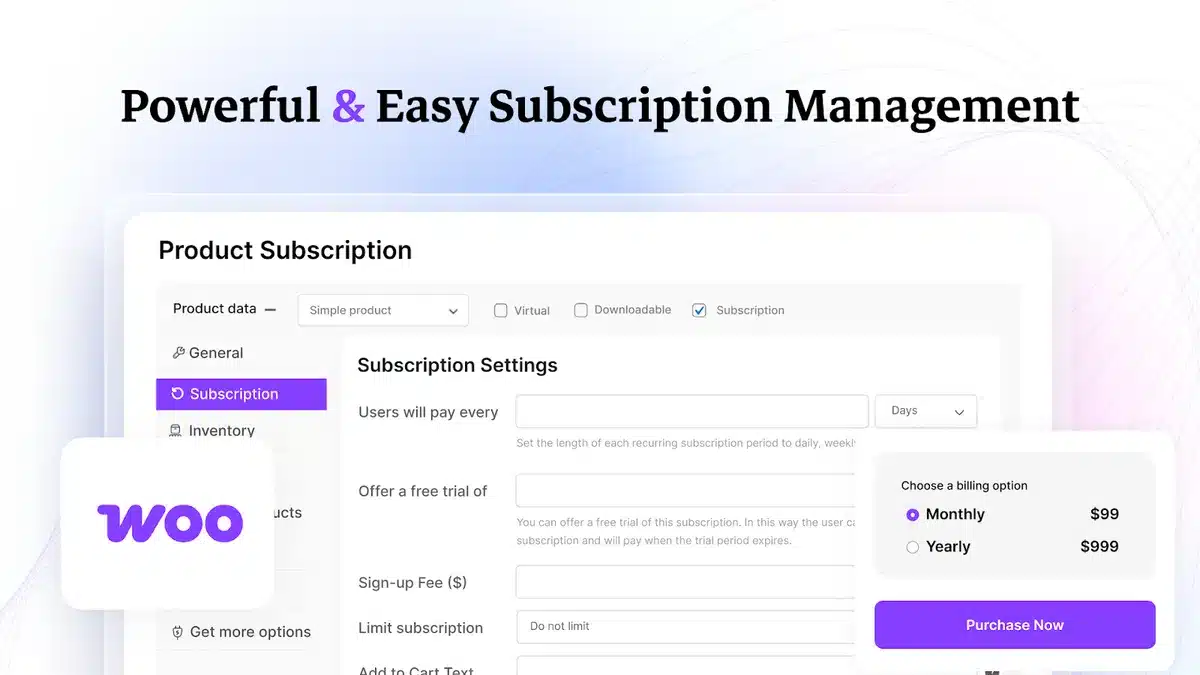

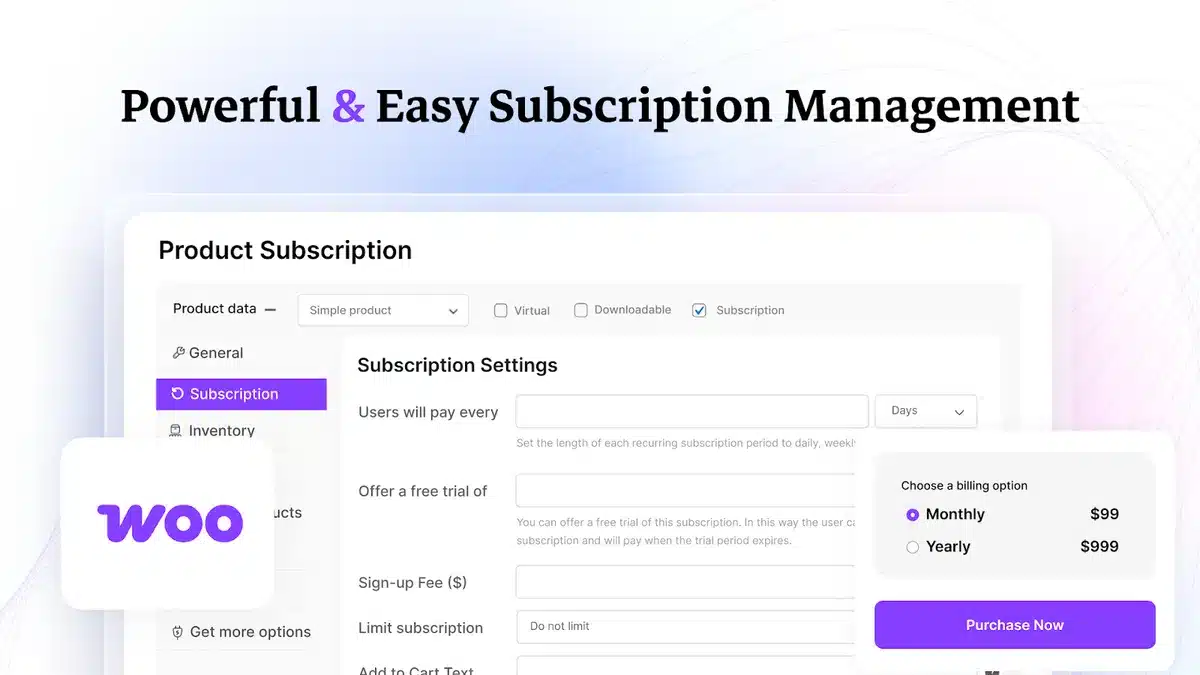

WooCommerce-Abos sauber umsetzen, als Lifetime Deal bei AppSumo

Wenn du WooCommerce betreibst, kennst du das Thema: wiederkehrende

Die Akamai Security Intelligence Group hat eine ausgeklügelte Web-Skimming-Kampagne namens Magecart entdeckt, die derzeit Websites im Lebensmittel- und Einzelhandelsbereich heimsucht. Die Kampagne verwendet drei ausgeklügelte Verschleierungsmethoden, von denen eine auf raffinierte Weise die Standard-Fehlerseite 404 nutzt, um ihren bösartigen Code zu verbergen. Diese hinterhältigen Techniken machen es den guten Jungs unglaublich schwer, die Angriffe zu erkennen und abzuwehren. Es ist offensichtlich, dass die Angreifer ihr Spiel verbessern und ihre Verschleierungstechniken ständig weiterentwickeln, um immer einen Schritt voraus zu sein und ihre schändlichen Taten so lange wie möglich fortzusetzen. Unternehmen müssen auf der Hut sein und innovative Ansätze erforschen, um sich vor solchen Web-Skimming-Angriffen zu schützen.

Web-Skimming-Operationen beziehen sich auf Cyberangriffe, bei denen schädlicher Code auf E-Commerce-Websites eingeschleust wird, um vertrauliche Informationen von Besuchern, insbesondere Zahlungsinformationen wie Kreditkartendaten, heimlich abzugreifen. Wenn ein Kunde versucht, einen Online-Kauf durchzuführen und seine Zahlungsinformationen eingibt, sammelt der schädliche Code diese Daten und sendet sie an einen entfernten Server, der vom Angreifer kontrolliert wird.

Diese Art von Angriff hat in den letzten Jahren zugenommen, insbesondere da immer mehr Menschen online einkaufen. Web-Skimming ist besonders heimtückisch, da es oft schwer zu erkennen ist und die betroffenen Websites normal funktionieren, während im Hintergrund Daten gestohlen werden. Es ist daher entscheidend, dass E-Commerce-Websites über aktuelle Sicherheitsmaßnahmen verfügen, um solche Angriffe zu erkennen und zu verhindern.

Betrachtet man die Details der Kampagne genauer, wird deutlich, dass die Magecart-Kampagne Magento- und WooCommerce-Websites ins Visier genommen hat. Große Namen aus der Lebensmittelindustrie und dem Einzelhandel sind bereits Opfer dieser Cyber-Angriffe geworden, die bereits seit einigen Wochen aktiv ist. Die Angreifer nutzen geschickt Schwachstellen aus oder infizieren Dienste von Drittanbietern, die von den angegriffenen Websites genutzt werden. Der Schadcode wird direkt in die First-Party-Ressourcen der Opfer-Websites eingeschleust, was die Erkennung zusätzlich erschwert.

Diese Kampagne ist jedoch kein Einzelfall. Es wurden drei verschiedene Varianten identifiziert, die jeweils die Entwicklung und Verbesserungen durch die Angreifer zeigen. Die ersten beiden Versionen sind recht ähnlich, aber die dritte verfolgt einen einzigartigen Ansatz, indem sie die standardmäßige 404-Fehlerseite der Website nutzt, um den bösartigen Code zu verbergen. Diese Variationen zeigen, dass die Angreifer alle Register ziehen, um der Erkennung und Eindämmung zu entgehen.

Hier ein kurzer Überblick über die drei Varianten der MageCart-Kampagne:

Die Auswirkungen dieser Kampagne sind beträchtlich, und die fortschrittlichen Verschleierungstechniken, die verwendet werden, machen die Erkennung und Eindämmung der Angriffe noch schwieriger. Unternehmen müssen ihre Anstrengungen verstärken und fortschrittliche Methoden einsetzen, um diese sich ständig weiterentwickelnden Web-Skimming-Angriffe abzuwehren. Regelmäßige Sicherheitsüberprüfungen und -aktualisierungen sind ebenso wichtig wie Wachsamkeit bei der Erkennung und Reaktion auf Skimming-Kampagnen. Die Zusammenarbeit mit Sicherheitsdiensten und der Einsatz von Scanning-Tools können einen wichtigen Beitrag zur Erkennung und Verhinderung solcher Angriffe leisten.

Bei der dritten Variante der Kampagne fügen die Angreifer ein gefälschtes Formular ein. Dieser Trick wird verwendet, wenn der Skimmer keinen Zugang zu sensiblen Daten hat, was normalerweise der Fall ist, wenn eine Website einen Zahlungsdienst eines Drittanbieters verwendet. Der Angreifer erstellt ein gefälschtes Formular, das dem ursprünglichen Zahlungsformular täuschend ähnlich sieht. Wenn der Benutzer Daten in das gefälschte Formular eingibt, werden die gestohlenen Daten an den Server des Angreifers gesendet, versteckt in einer Bildnetzwerkanforderung als Base64-kodierte Zeichenfolge. Ein raffinierter Trick, der sich als echter Dorn im Auge der Industrie erweist.

Letztendlich ist die MageCart-Kampagne ein erschreckendes Beispiel dafür, wie weit Cyber-Kriminelle gehen, um ihre kriminellen Absichten zu verwirklichen, wobei sie eine beeindruckende Kunstfertigkeit in der Tarnung und Umgehung an den Tag legen. Diese dreiteilige Operation mit ihren:

ist ein Beweis für ihren Einfallsreichtum, wobei die dritte Variante eine besonders raffinierte Strategie verfolgt, indem sie die Standard-Fehlerseite 404 verwendet, um den bösartigen Code zu verbergen. Es ist ein Katz-und-Maus-Spiel, bei dem die Jäger ebenso schwer zu fassen sind wie die Gejagten. Unternehmen und Organisationen können es sich nicht leisten, sich auf ihren Lorbeeren auszuruhen. Regelmäßige Sicherheitsbewertungen, Updates, die Zusammenarbeit mit Sicherheitsdiensten und der Einsatz von Scanning-Tools sind in diesem ständigen Kampf unerlässlich. Der Krieg gegen die Internetkriminalität ist noch lange nicht vorbei, und wir können es uns nicht leisten, ihn zu verlieren.

Wenn du WooCommerce betreibst, kennst du das Thema: wiederkehrende

Angetrieben durch evolutionäre Algorithmen optimiert Googles AlphaEvolve autonom Code in beispiellosem Maßstab – aber kann KI, die Software weiterentwickelt, wirklich unabhängig denken?

KI-Agenten von Google verarbeiten gleichzeitig Millionen von Datenpunkten auf eine Weise, die menschliche Kognition nicht kann, was beunruhigende Fragen über unsere zukünftige Relevanz aufwirft.

Wie können KI-Browser funktionieren, wenn ihre Kernintelligenz genau den Datenzugriff und die Autonomie erfordert, die sie grundlegend verwundbar macht?